Etherscan:以乌克兰假空投代币为例,谈欺骗型代币的实现方式与防范措施

链捕手来源:Etherscan 官方博客

编译:谷昱,链捕手

虚假或“欺骗”ERC-20 代币转移在以太坊中并不是新鲜事。然而,去年区块链的广泛采用导致这些案例急剧上升。这是一个很常见的问题,我们在两个月前的时事通讯中提供了一个简短的回答,但越来越多的案例和最近的一个备受瞩目的案例需要进行更深入的研究。

在本文中,我们将介绍:

- 这是什么“欺骗”?

- 如何检测它?

- 如何避免它?

想象一下,从大肆宣传的 DeFi 产品中听到即将进行代币空投的传言。你是完美的交易者,你会在区块链上搜索任何关于这种情况发生的迹象。

你瞧,你注意到一个名称和符号与这个 DeFi 产品非常相似的代币是新铸造的。更重要的是,你会看到它被发送到你私下标记为属于人脉广泛的鲸鱼/影响者的地址。

然后该地址将其传输。“这一定是它!”,你想要抢先其他人进入这个代币,你从刚刚创建的 Uniswap V2 流动性池中购买大量代币。一小时后,LP 耗尽所有 ETH,你意识到自己被玩了。

什么地方出了错?

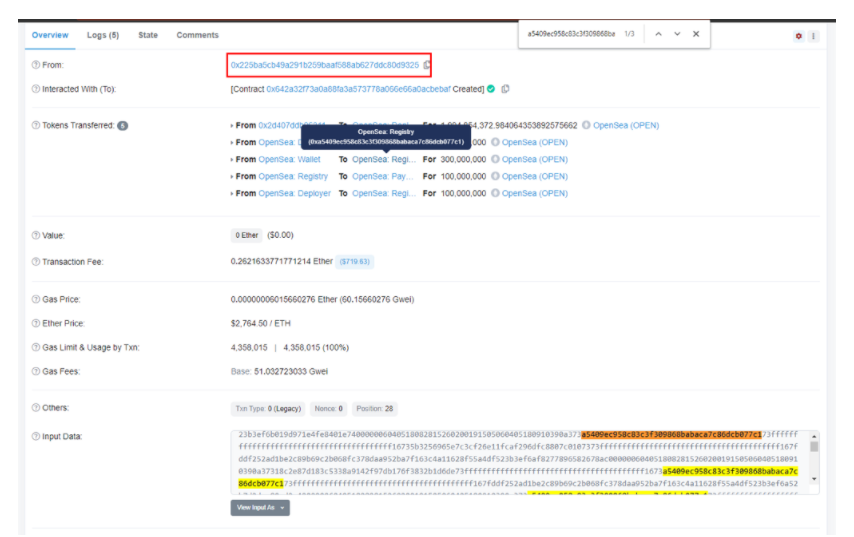

这些代币实际上都不是由乌克兰加密捐赠地址发送的

这些 OpenSea 代币也不是由OpenSea: Registry地址转移的

你犯的错误是认为与你的受信任影响者进行的代币转移实际上是由该地址进行的。这种“欺骗”通过利用以下优势来欺骗毫无戒心的用户:

- ERC-20 标准设计

- 区块浏览器透明数据展示

ERC-20 标准允许代币具有 transferFrom 功能,允许从与发起交易的地址不同的地址转移代币。

对于 ERC-20 代币传输,Etherscan 等区块浏览器会显示传输代币的地址,而不是发起者地址。由于区块浏览器的性质,默认情况下不会审查区块浏览器的数据。

在大多数情况下,损坏程度仅限于零价值的代币。但可能存在更危险的情况,例如带有还原错误消息的代币,指向钓鱼网站窃取用户私钥。ERC-721 和 ERC-1155 代币 (NFT) 也可能遇到同样的问题。

怎么可能检测到这一点?

答案相当简单。对于这些代币转移中的任何一个,请单击确切的交易哈希并检查其详细信息。发起交易的 From 地址显然与代币转移的 From 地址不同。

要深入挖掘,请在交易输入数据或合约源代码中查找被欺骗的 From 地址。它通常包含在任一位置。

伪造的 OpenSea 令牌看起来好像是由 OpenSea: Registry 在此交易中转移的。

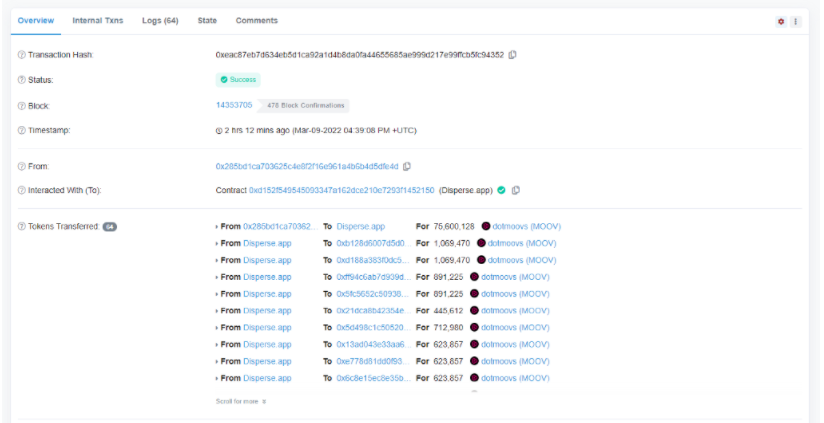

一个关键的警告。并非所有由不同地址发起的代币转移都一定是假的或欺骗的。一个常见的例子是批量发送多个代币传输的 dApp。这些通常有一个由 Etherscan 团队添加的公共名称标签——如果有任何未标记的,请告诉我们!

批量发送代币的交易

欺骗代币的近亲是垃圾邮件代币。虽然这些不会假装是由影响者的地址发送的,但它们会被大量发送到该地址,这使得阅读地址的代币标签成为一种悲惨的体验。

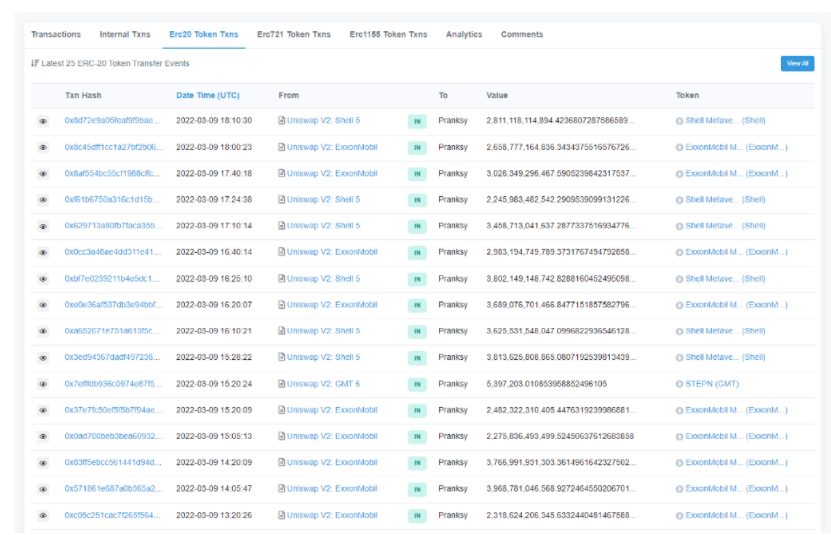

筛选Pranksy的代币转移并不好玩……其中许多代币显然也是假的!

可以做些什么来避免这种情况?

对于普通用户来说,没有必要做任何事情,因为这个问题不太可能对你产生太大影响。对于赌徒们来说,停下来问问自己,某件事是否好得令人难以置信,这是明智的。然后查看交易详情页面。

默认情况下,Etherscan 不会审查数据,但我们正在探索帮助缓解此问题的方法。第一步是扩展我们的Token Ignore List的功能。现在的特点:

- 自动隐藏 ERC-20、ERC-721 和 ERC-1155 选项卡中的代币转移,并将它们隐藏在地址余额和代币持有量中。

- 包括一个简单的选项,用户可以选择忽略所有被 Etherscan 团队标记为可疑或更糟糕的代币。

我们希望此扩展功能有助于保护用户免受欺骗,同时在网站上享受更清洁的用户体验。