观察 | 还原最神秘的黑客组织—REvil

Conflux中文社区摘要:

烤仔观察今天给大家介绍关于黑客组织——REvil的故事。

REvil 突然从暗网消失了。

7 月 13 日开始,这个全球臭名昭著的勒索软件组织旗下曾经极度活跃的那些勒索页面、支付入口以及聊天功能,访问时返回的只是“找不到具有指定主机名的服务器”。

英国广播公司(BBC) 14 日援引一名自称是 REvil 黑客成员的话称,FBI 停用了 REvil 网页的部分功能,因此他们干脆将网页彻底关停。他还称,该组织也受到来自克里姆林宫的压力,“俄罗斯已经厌倦了美国和其他国家向他们哭诉”。

在这之前,美国总统拜登要求俄罗斯总统普京对 REvil 采取行动,而克里姆林宫发言人佩斯科夫则要求美国拿出黑客在俄罗斯领土活动的证据。

为什么美国紧盯着 REvil 不放?这还要从 REvil 索要史上最高赎金 7000 万美元,一场竹篮打水一场空的勒索。

赎金“团购价”,REvil 破勒索记录

Kaseya 是一家来自瑞典的 IT 公司,于 1999 年获得了美国专利局认证的 Kaseya VSA (虚拟系统管理)专利和连接算法专利。

Kaseya VSA 是一个基于云的 MSP 平台,MSP 是一种通过建立自己的网络运作中心(NOC,Network Operating Center)来为企业提供 24×7×365 的系统管理服务的业务。MSP 可以实现远程的管理、实时的监控和对企业系统运作情况的统计。

Kaseya 在全球已经拥有了超过 10000 家客户,其中 50% 以上的全球 100 强 IT 管理服务提供商及各大龙头企业,分别来自银行业、金融业、零售业、贸易业、教育机构、政府机构、医疗机构和交通运输业等领域。截止 2011 年底,全球有超过 1300 万台以上的终端和设备通过 Kaseya 的软件进行管理。

正是因为很多大型企业和技术服务供应商都选择使用 Kaseya VSA,Kaseya 才被选中成为此次的攻击对象。

因为对于勒索软件团伙来说,MSP 实在是一个高价值的“猎物”。通过 MSP,可以通过单一漏洞感染许多公司的渠道,但发起攻击需要黑客对 MSP 及其使用的软件有深入了解。REvil 可是深谙此道。

REvil 拥有一个专门针对 MSP 的技术分支机构,长期以来一直针对这些公司及其常用软件进行研究。与其他勒索软件一样,REvil 的勒索软件会锁住受害者的电脑,直到受害者以他们要求的形式支付赎金。

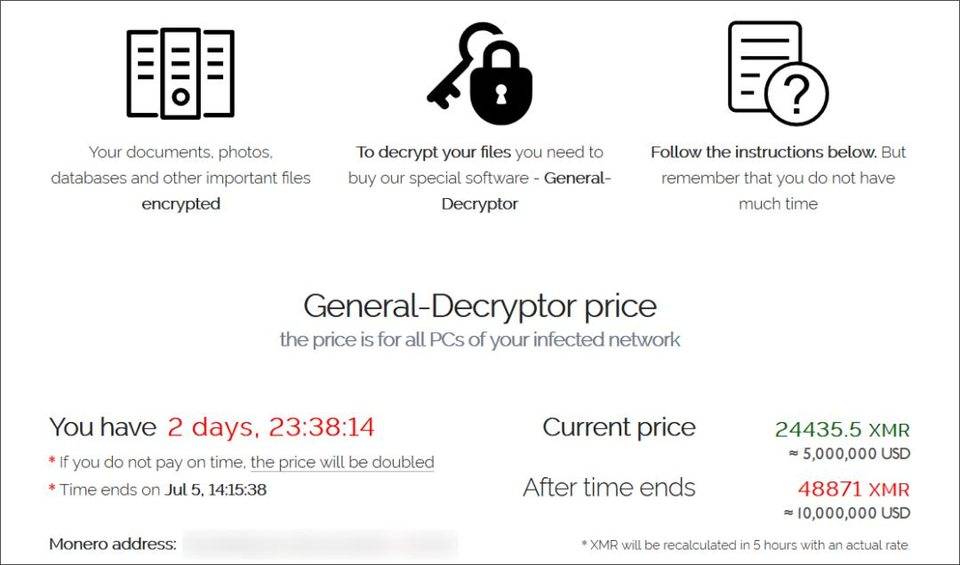

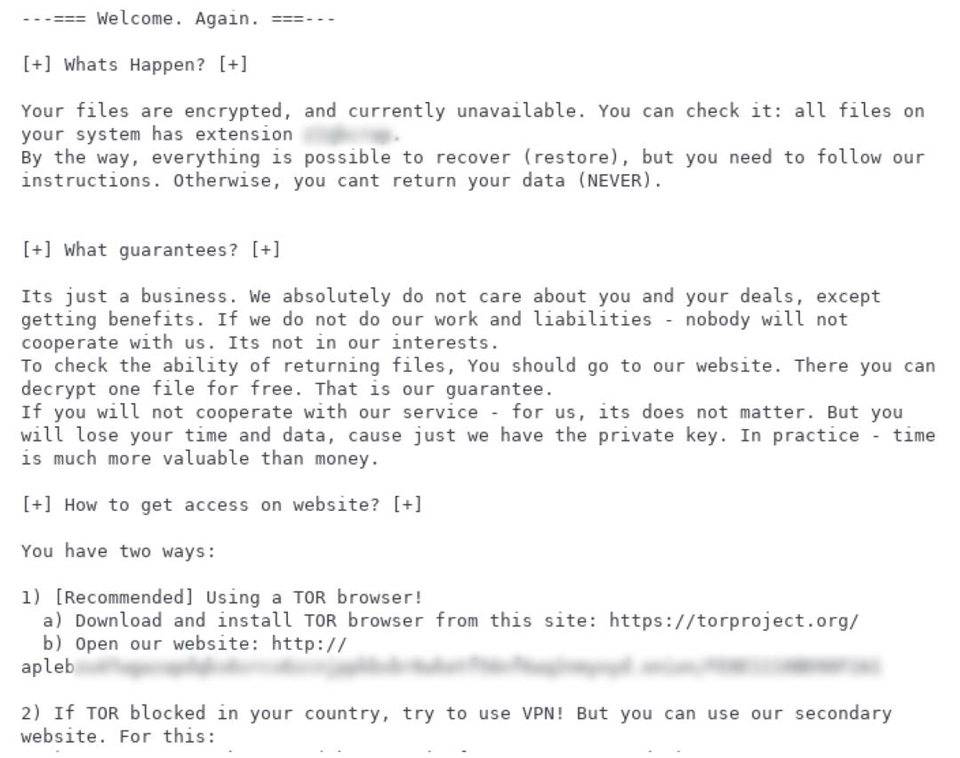

被勒索企业终端界面示例

REvil 为此次攻击精心准备过。

通常,大规模勒索软件都将攻击时间放在周末的深夜,因为在那个时间段监控网络的人员最少。然而这次,REvil 反其道而行之,选择在周五中午 10 时 - 12 时发起攻击,因为在工作日,购买 Kaseya 服务的企业(大都分布在欧洲、美洲)都在工作状态,可以将勒索攻击的效果最大化,同时周五又是员工们周末之前最松解的时间,工作效率并不高,很大程度上不会在第一时间对攻击作出防御反应。

REvil 精心策划的攻击实施得相当顺利。

7 月 2 日周五中午开始,Kaseya 陆续收到了客户报告,报告显示 Kaseya VSA 本地产品管理的端点出现了异常状况。基于报告, Kaseya 执行团队发现勒索软件正在端点上执行。他们向本地客户发送通知,要求用户关闭他们的 VSA 服务器,同时关闭 Kaseya 的 VSA SaaS 基础设施。

可惜他们的反应还是慢了一步。

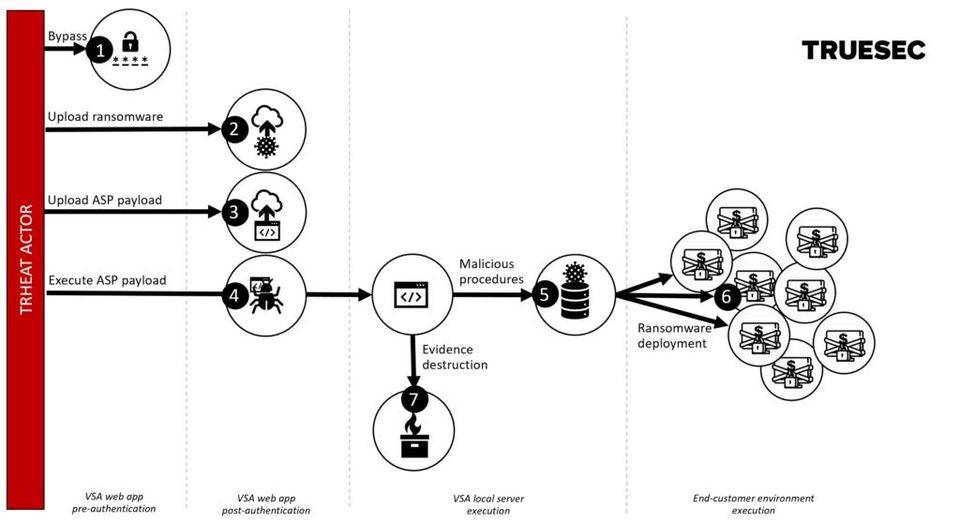

REvil 攻击路径

通过调查,Kaseya 的安全团队发现勒索软件使用了 Kaseya VSA 中的一个漏洞,并宣布将尽快发布补丁。

在 Kaseya VSA 服务器沦陷后,勒索软件随即被部署到其他使用 Kaseya 远程桌面管理软件的公司。由于 Kaseya 的客户中有大型 IT 服务供应商,这些公司又会为数百间公司提供外包 IT 服务,预估受影响的公司多达数千家,遍布英国、加拿大和南非等至少 17 个国家。

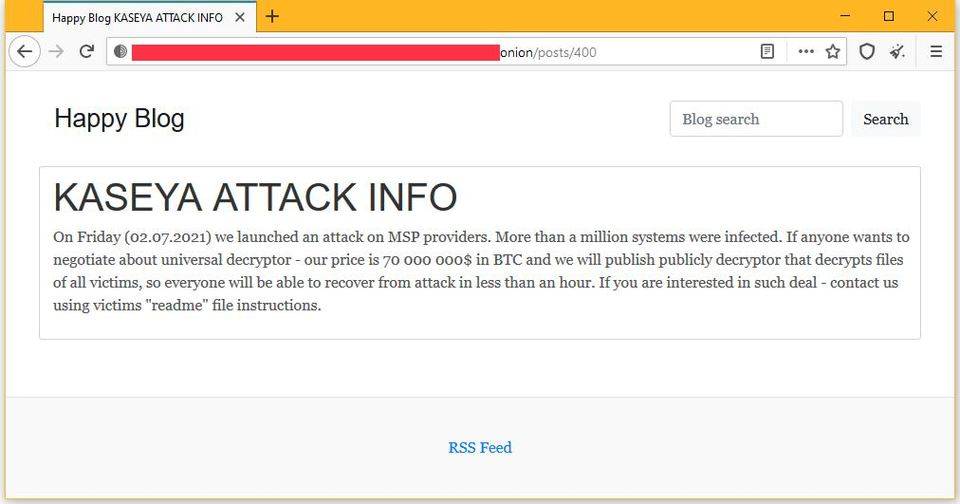

根据 REvil 于 7 月 4 日在暗网博客上发布的信息,声称已经锁定了超过 100 万个系统或终端,并要求 7,000 万美元“团购价”赎金,以 BTC 形式支付。按照网页形式,收到赎金后,REvil 将发布解密器,可在 1 小时内解密所有被锁住的系统 / 终端。

REvil 在暗网的博客页面

根据参与此次事件响应的安全公司之一 Huntress 的数据表明,此次网络攻击是 REvil 有史以来发起的规模最大的一次攻击,超过 3100 个暴露在公网的 Kaseya VSA 服务器,其中包括中国香港的 9 台服务器,50 余个 MSP 及超过 1000 家下游企业受影响。并且可能已导致全球多达 4 万台电脑被感染。

受害者分布,颜色越深数量越多受影响越大

美国弗吉尼亚理工大学、瑞典 Coop 杂货连锁店、瑞典国有铁路运营商 SJ、意大利 Miroglio group、美国零售 Extenda Retail 均在被影响之列,英国时尚品牌 French Connection、巴西医疗诊断公司 Grupo Fleury、西班牙电信运营商 MasMovil Ibercom 均在被勒索的行列。

事情到了这个地步,就已经不是一两家企业与黑客组织之间的事情了。

7 月 4 日,美国总统拜登下令启动全面的联邦调查。9 日,拜登与普京进行了通话。通话后拜登告诉媒体:“我对他明确的表态,美国希望俄罗斯能够对它国境内的勒索软件组织立刻采取行动,即便这个组织不是由国家赞助的。美国可以为此提供充足的攻击者的信息。”拜登后来补充道:“如果普京不这样做,美国将关闭该组织的服务器”。

而据俄塔社报道,佩斯科夫当天表示,克里姆林宫对 REvil 从暗网中消失的原因并不知情。他强调,俄罗斯认为任何网络犯罪都是不可接受的。“俄罗斯和美国应该合作打击这一犯罪。不幸的是,我不掌握有关该团体的详细信息。但俄罗斯和美国已开始就打击网络犯罪进行双边磋商。”

业内“劳模”,酷爱“顶风作案”

7000 万美元赎金,听上去是一个天文数字,但这不是 REvil 第一次狮子大开口了。

REvil 也被称为 Sodinokibi。由于勒索病毒代码源自曾经最大的 RaaS (勒索软件即服务)运营商 GandCrab 的“Sodinokibi”病毒,REvil 一直被视作 GandCrab 的“接班人”。

“名师“出”高徒“。起点够高,REvil 的胆子也更大。

因为从服务于全球影视娱乐巨星的律师事务所—— Grubman Shire Meiselas & Sacks 窃取了近 1TB 的信息,使 REvil“一战成名”。自此之后,REvil 的名字就与 Lady Gaga、埃尔顿·约翰、罗伯特·德尼罗和麦当娜等知名巨星紧紧联系在了一起。

2020 年 5 月,REvil 声称破译了其时美国总统唐纳德·特朗普旗下公司用于保护其数据的椭圆曲线密码术,并为他们盗窃的数据索要 4200 万美元的赎金。

打出名号之后,作为黑客界的“Super Star”,REvil 的犯案频率简直可以被评为业界“劳模”,仅 2021 年就凭借其每月至少一起的作案频率常年占据头版头条。

- 3 月,REvil 附属组织在网络上声称,他们已从跨国硬件和电子公司宏碁安装勒索软件并盗取大量数据,并为此索取 5000 万美元的赎金;

- 3 月,REvil 攻击哈里斯联盟,并在其博客上发布了联盟的多份财务文件;

- 4 月,REvil 窃取了广达电脑即将推出的苹果产品的计划,并威胁要公开发布这些计划,除非他们收到 5000 万美元作为赎金;

- 5 月,全球最大肉类供应商 JBS 受到 REvil 勒索软件的攻击,该公司不得不将所有美国牛肉工厂暂时关闭,并中断了家禽和猪肉工厂的运营。最终,JBS 还是向 REvil 支付了 1100 万美元的比特币赎金;

- 6 月,全球再生能源巨擘 Invenergy 证实其作业系统遭到了勒索软件的攻击,REvil 声称对此事负责。

对 REvil,各国政府也是深恶痛绝,多次下令进行严厉打击,美国尤甚。

在 5 月遭受 REvil 攻击,JBS Foods 公司在美加工厂全部关停。而作为全球最大的牛肉和家禽生产商、全球第二大猪肉生产商,JBSFoods 肩负着美国、澳大利亚、加拿大、英国等地业务肉食供应的大宗供应。美国加工厂的关停会直接导致至少美国境内短期的肉食产品供应短缺。

如果说经济和民生上短暂的波动还不足以撼动白宫的神经,那么国土安全就是头号大事了。

美国能源部(DOE)的分包商与国家核安全局(NNSA)合作开发核武系统的 Sol Oriens 公司在 6 月遭遇勒索病毒攻击。经过比对,专家称“攻击来自 REvil 勒索软件”。

来源:https://threatpost.com/revil-hits-us-nuclear-weapons-contractor-sol-oriens/166858/

安全研究员称,Sol Oriens 公司被入侵,可能来源于 RDP 服务被 REvil 弱口令爆破攻击。

攻击肉制品加工企业,会导致城市肉食供应受影响;而针对国防承包商的攻击活动,谁知道被攻击者拿走多少绝密文件呢? 也无怪乎美国要对 REvil “追着打”。

不过 REvil 有恃无恐,否则也不会 7 月仅仅过去两天,就迫不及待地对 Kaseya 出手了。

不过结局大家也已经知道了,现在 REvil 在暗网的网站和应用,都处于关停状态。

勒索犯“跑路”,被勒索的企业何去何从

黑客组织倾向于勒索比特币作为赎金。这其中最广为人知的,就是 REvil 要求 Kaseya 支付 7000 万美元比特币的这起案件。

事实上,比特币不是黑客组织的的唯一选择 。REvil 就曾经要求以门罗币 Monero 作为赎金。

一旦 REvil 恶意软件进入计算机系统,会加密所有受害者储存在终端的文件,然后留下一个包含赎金记录的文本文件。这个文本会引导受害者到 Tor (通常用于托管暗网的匿名互联网)上的网站(受害者门户),等待下一步指示。

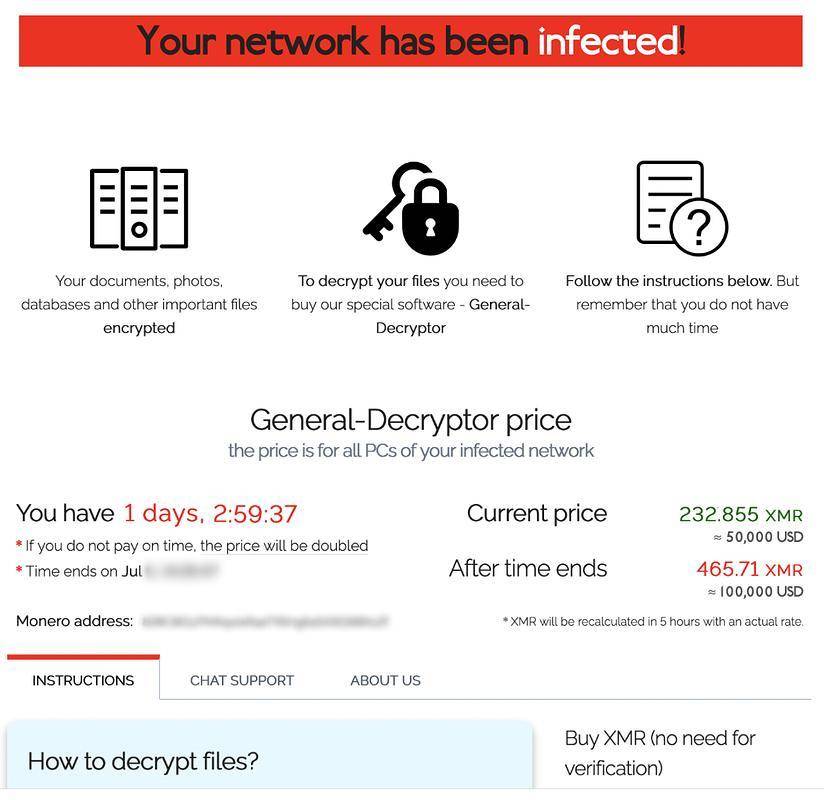

受害者门户网站将显示赎金要求,比如这个是价值 50,000 美元的门罗币。如果赎金未在特定时间范围内支付,赎金将翻倍至 100,000 美元。

受害者门户网站甚至还为这些被勒索的传统企业提供了有关可以在哪里购买门罗币,以及应该将其发送到哪里的说明:

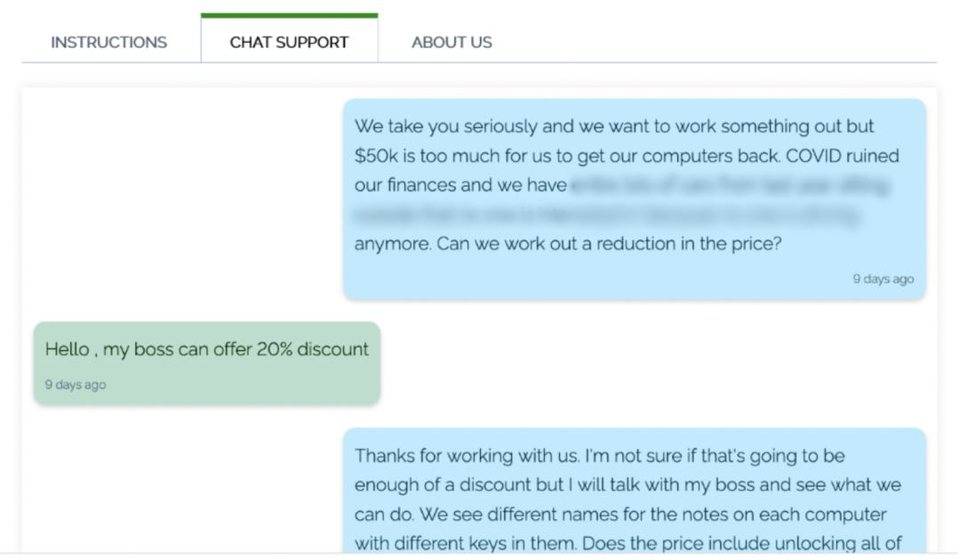

该门户还允许受害者通过“聊天支持”选项卡直接与 REvil 交谈。在这里,受害者(蓝色)可以发起与 REvil (绿色)的对话,协商赎金。

如何能让受害者相信一个黑客组织?REvil 简直不要太专业。

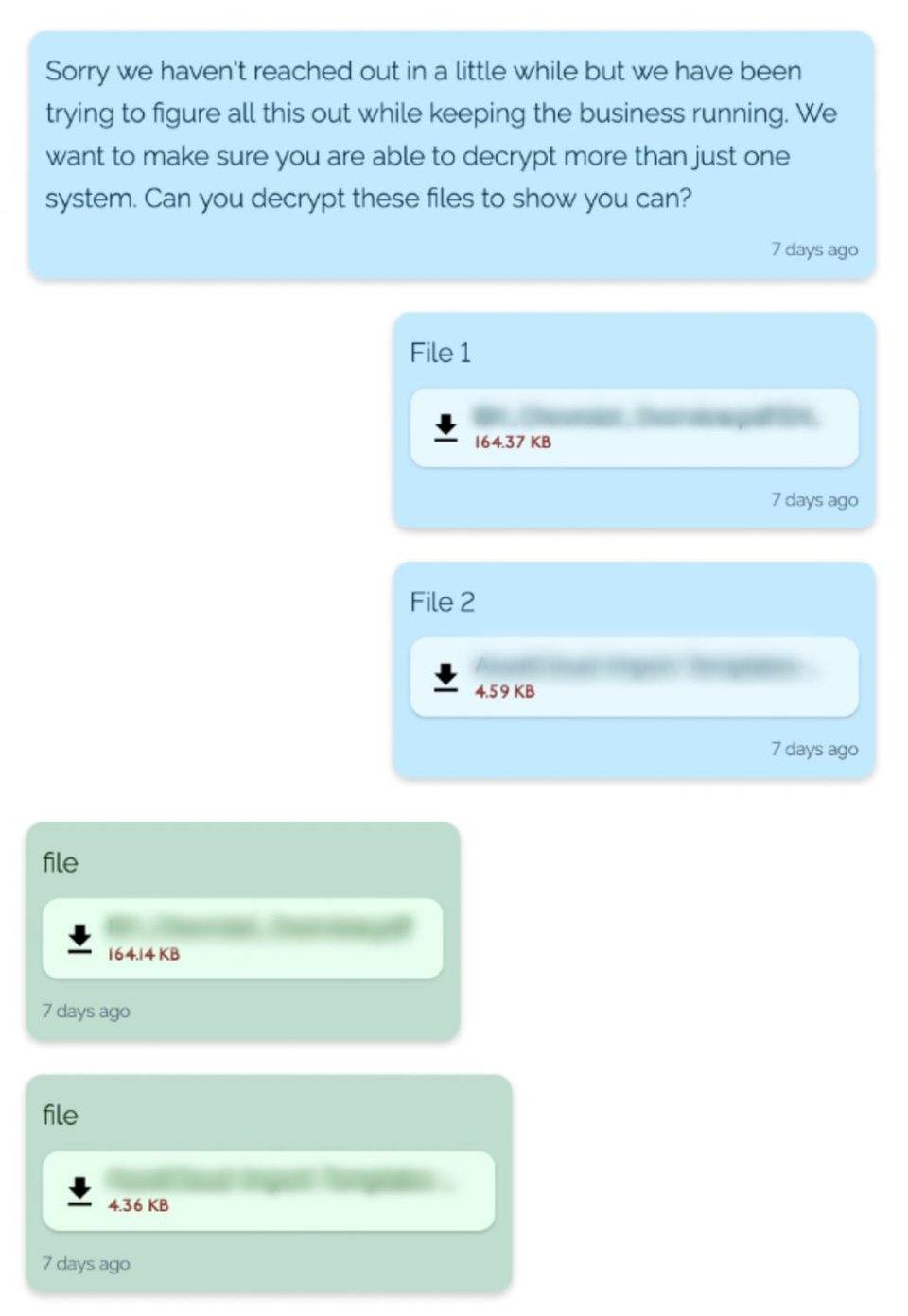

他们会提供一个试用功能,受害者可以提供几个加密文件,REvil 解密后将文件返还,以此来确认受害者没有找错人,并证明他们确实有能力提供解密器。

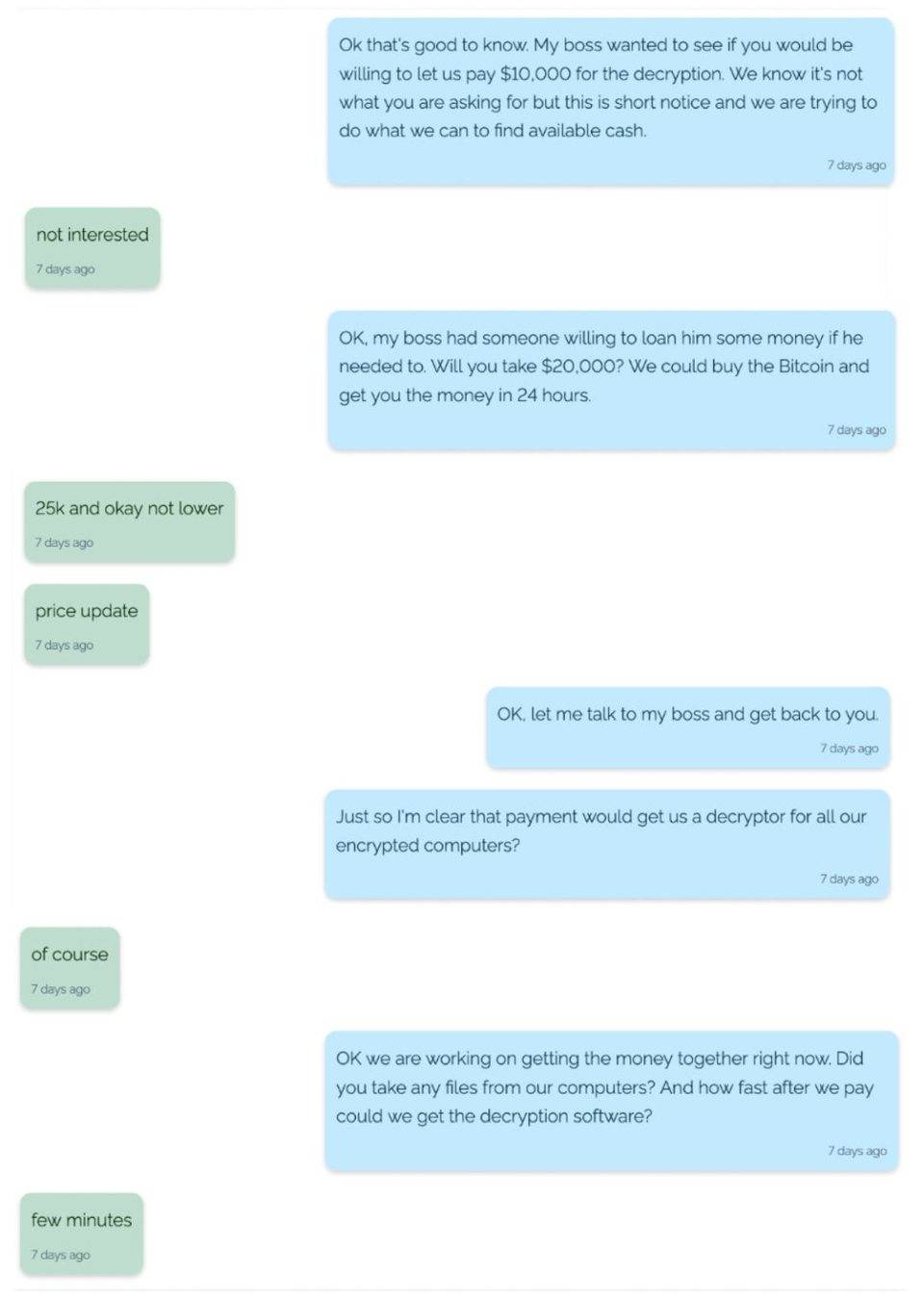

难以想象的是,REvil 居然“接受小刀”(打折)。受害者先是争取了 20% 的折扣,继而经过了一系列你来我往,最终同意支付 25,000 美元的赎金,在原价的基础上整整打了 5 折。

而且,REvil 不强求受害者一定要用门罗币来支付,因为他们发现门罗币的知名度太差了,知道门罗币的受害者和支持门罗币流通的交易平台都太少。于是,如果受害者要求用比特币支付,REvil 会同意。而且从 Kaseya 的案件中来看,REvil 后期会直接索要比特币作为赎金。

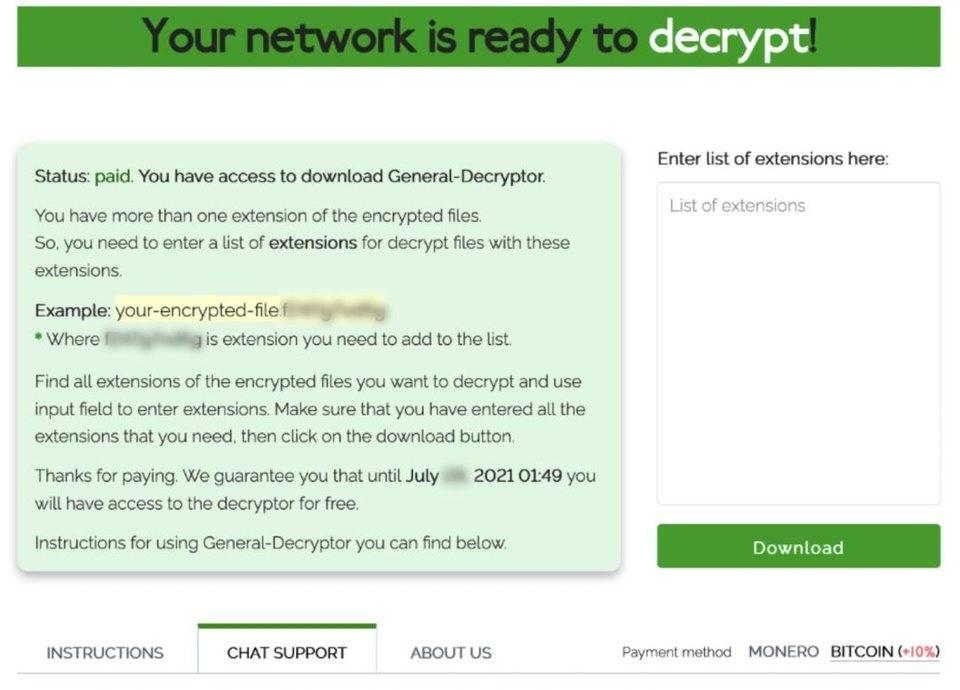

一旦支付了赎金,受害者门户就会更新以提供对解密器的访问。(当然,不能 100% 保证一定会提供这样的工具)

对于受害者来说,与 REvil 接触的过程已经全部完成,他们可以使用解密器工具重新获得对其文件的访问权限。这就是一套完整 REvil 索要赎金的过程。

那么在 Kaseya 事件中,有企业支付赎金吗?答案是:有。目前已经统计到的数据中,部分受害者向 REvil 支付了共计 45,000 美元的赎金。

勒索软件修复公司 Critical Insight 信息安全官 Mike Hamilton 表示,公司的一位不愿透露姓名的客户,就是为数不多的向 REvil 勒索软件组织支付赎金的 Kaseya 受害者之一。

而现在 REvil 突然关停,消失在茫茫网络中,支付赎金和未支付赎金的受害者们,又将何去何从?

Mike Hamilton 透露,用户找到了保险公司支付了赎金,也拿到了解密器,发现解密器并非对所有的被加密的文件都有效。这个时候却发现 REvil 的网站全部都下线了。

"They're going to end up losing a lot of data and they're going to end up spending a lot of money to completely rebuild their network from scratch."

勒索软件专家 Allan Liska 认为,这是由于 REvil 的解密器管理混乱造成的。

My guess is [REvil] has shit decryptor key management so they may not know which key to give out to each inpidual victim.

无论是否交付过赎金,摆在受害企业和个人面前的,都是被一堆被加密的文件,和消失的黑客。

当然,勒索软件修复相关的机构和企业都在积极地帮助那些日常未及时备份数据的受害企业,但并不是所有企业都能等得起,毕竟在商业游戏里,时间就是金钱。

最后

REvil“闭麦”,但人们的猜测还没有停下。

有些人认为 REvil 这一次是被永久关停,没有机会再复出,有些人相信这是美俄联合打击网络犯罪的国际合作成果,也有一些人,认为 REvil 只是全员休假,毕竟 2021 年的上半年他们高强度作案已经赚得盆满钵满,没有理由不在风声紧的时候去享受一下沙滩红酒的美妙人生。

虽然目前 REvil 不在江湖,但勒索软件组织和黑客组织还有很多。只要互联网依然存在,关于网络安全的攻防双方的对抗,就会始终存在。而各国也在加紧网络安全领域的联合协作工作。

前有境内 141 万名医生的个人信息和联系方式被盗取公开售卖,后有最大燃油管道运营商 Colonial 系统被入侵被迫关闭了整个管道系统,现在又添了肉类供应商 JBS 和办公网络服务商 Kaseya 被勒索的案件,美国的网络安全事件频发,拜登政府也开始着手研究通证在黑客攻击事件中的地位和作用。

6 月,美国国家安全顾问 Anne Neuberger 在致商界领袖的一封信中表示,美国政府正在与国际伙伴合作,制定一致政策,以决定当遭遇黑客勒索时何时支付赎金以及如何追踪赎金去向。

而在本周二,美国参议院国土安全和政府事务委员会主席的美国参议员 Gary Peters 宣布,委员会正在对通证在最近的勒索软件攻击中的作用展开调查。调查将侧重于可确保美国人从这一新资产类别(通证)中受益,而不会面临勒索软件风险的通证法规。

白宫表示,在留意到近期发生的规模巨大的网络攻击之后,他们将把勒索软件攻击视同于恐怖主义。而一系列的这些行动都表明,美国政府对网络犯罪的态度,已经发生了重大的转变。毕竟在频繁的黑客攻击面前,已然很难通过传统外交和执法手段,来应对政企所面临的相关网络威胁。

黑客组织和网络犯罪的危害,从不局限于一国一地。这种新型的影响巨大的犯罪形式,正在挑战着疫情过去后全球复苏的经济社会生活。电子证据的跨国调取、对跨国网络犯罪的域外管辖、网络犯罪的预防等等议题,都将是接下来各国将共同努力的方向。

REvil 是所有勒索软件团伙中最多产、最令人恐惧的团伙之一。如果 Kaseya 事件真的是这个组织的最后一次作案,一定会为今年愈演愈烈的勒索软件威胁趋势,带来些新的反思和思考。